L’informatique & Internet

L’informatique & Internet

« Science du traitement rationnel ».

Science du traitement rationnel : Est rationnel tout ce qui est basé sur la raison, l’esprit et la logique, donc pratique et efficace. Un bon informaticien a un esprit cartésien aux raisonnements toujours logiques. Enfin presque…

Le terme informatique désigne littéralement l'automatisation du traitement de l'information par ordinateur. L’informatique étant le support des connaissances humaines, elle permet aussi les communications dans les domaines techniques, économiques et sociaux en majeur partie grâce à l’internet.

***

La composition d’un système informatique

Périphériques d’entrées

Clavier

Souris

Scanner

Stylo optique, Appareil photo, Etc…

***

Périphériques d’entrées/sorties

Disque dur

Lecteur Dvd

Modem

Etc…

Unité Centrale

***

Périphériques de sorties

Ecran

Imprimante

Haut parleurs

Etc…

***

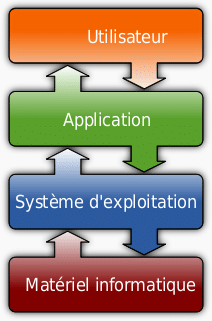

Le système d’exploitation

Un système d'exploitation (souvent appelé OS pour Operating System) est un ensemble de programmes qui dirige l'utilisation des capacités d'un ordinateur par des logiciels applicatifs, programmes directement utilisés par l'utilisateur pour réaliser une tâche, ou un ensemble de tâches. Il reçoit des demandes d'utilisation, capacité de « stockage des mémoires, processeur, échanges avec périphériques » par l’intermédiaire de logiciels applicatifs. Le système d’exploitation accepte ou non ces demandes pour éviter des conflits et des dysfonctionnements. C’est le premier programme exécuté sur l’ordinateur une fois amorcé, il sert d’intermédiaire entre logiciels et matériels.

Un système d'exploitation (souvent appelé OS pour Operating System) est un ensemble de programmes qui dirige l'utilisation des capacités d'un ordinateur par des logiciels applicatifs, programmes directement utilisés par l'utilisateur pour réaliser une tâche, ou un ensemble de tâches. Il reçoit des demandes d'utilisation, capacité de « stockage des mémoires, processeur, échanges avec périphériques » par l’intermédiaire de logiciels applicatifs. Le système d’exploitation accepte ou non ces demandes pour éviter des conflits et des dysfonctionnements. C’est le premier programme exécuté sur l’ordinateur une fois amorcé, il sert d’intermédiaire entre logiciels et matériels.

L’utilisateur

Vous… sérieux, attentif, patient, qui vous posez toujours les bonnes questions ou qui vous vous renseignez et qui cherchez parfois à suivre une formation, vous êtes devant votre ordinateur et vous réfléchissez à quoi va bien pouvoir vous servir cet outil.

Vous… sérieux, attentif, patient, qui vous posez toujours les bonnes questions ou qui vous vous renseignez et qui cherchez parfois à suivre une formation, vous êtes devant votre ordinateur et vous réfléchissez à quoi va bien pouvoir vous servir cet outil.

Applications ou Logiciels

Une application ou un applicatif est un programme (ou un ensemble logiciel) directement utilisé par l'utilisateur pour réaliser une tâche, ou un ensemble de tâches comme un éditeur de texte, un navigateur web, un jeu vidéo. Les applications s'exécutent en utilisant les services du système d'exploitation pour utiliser les ressources matérielles. Parmi les plus utilisés, Microsoft Office la suite favorite avec Word et Excel.

Une application ou un applicatif est un programme (ou un ensemble logiciel) directement utilisé par l'utilisateur pour réaliser une tâche, ou un ensemble de tâches comme un éditeur de texte, un navigateur web, un jeu vidéo. Les applications s'exécutent en utilisant les services du système d'exploitation pour utiliser les ressources matérielles. Parmi les plus utilisés, Microsoft Office la suite favorite avec Word et Excel.

Matériel informatique

Sans lui, rien n’est possible, donc un bon entretien évitera pas mal de souci.

Sans lui, rien n’est possible, donc un bon entretien évitera pas mal de souci.

Box Internet

Et internet dans tout cela ? Le modem ou box que vous fournit votre FAI (Fournisseur Accès Internet) va vous permettre de vous connecter via Internet en deux modes distincts (Câble et/ou Wifi) .

Et internet dans tout cela ? Le modem ou box que vous fournit votre FAI (Fournisseur Accès Internet) va vous permettre de vous connecter via Internet en deux modes distincts (Câble et/ou Wifi) .

Une box peut gérer 4 ordinateurs en mode câblage et 4 en Wifi + un téléviseur + Console de jeu

+ Home cinéma. (Suivant votre connexion – ADSL ou Fibre).

Maintenant il est important d’avoir une bonne connexion internet et la plus fiable est un raccordement par câble, surtout en ce qui concerne la stabilité et la rapidité. Si vous optez pour un câblage, surtout ne pas utiliser de rallonge et il est préférable de demander à un installateur de s’occuper de l’installation.

Votre maison pourrait être comme ça par exemple et vous avez opté pour le Wifi.

Voici quelques conseils pour avoir une meilleure connexion Wifi :

- Ne placer pas votre box dans un coin de la maison, les ondes devront traverser une suite de murs et affaiblira le signal.

- Ne pas placer votre box trop près d’objet métallique comme dans une cuisine au dessus du frigo, le métal absorbe le signal.

- Ne pas installer la box derrière une suite de

en béton , d’une chambre à l’autre vous aurez une telle différence de signal qu’une chambre risque de ne pas être couverte par le Wifi.

en béton , d’une chambre à l’autre vous aurez une telle différence de signal qu’une chambre risque de ne pas être couverte par le Wifi. - Ne pas mettre votre box près d’appareils émettant les mêmes ondes comme le micro ondes, téléphone portable.

- Ne pas placer votre box derrière un aquarium, l’eau empêchera le signal de passer.

Une installation en hauteur de la box est recommandée.

Une application sur téléphone portable permet de mesurer votre signal Wifi : WiFi Solver FDTD sur Google Play pour 0.63€ : https://play.google.com/store/apps/details?id=com.jasmcole.wifisolver

***

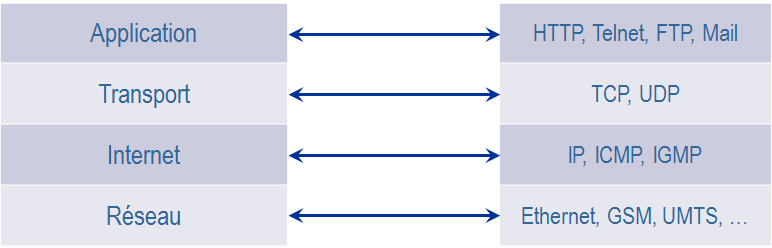

Les Protocoles Internet

***

Quelques définitions

Applications :

HTTP ou HTTPS : est un protocole de communication client-serveur

TELNET : est un protocole utilisé sur tout réseau TCP/IP, permettant de communiquer avec un serveur distant en échangeant des lignes de textes et en recevant des réponses également sous forme de texte.

FTP : est un protocole de communication destiné à l'échange informatique de fichiers sur un réseau.

MAIL, votre messagerie : Le protocole SMTP (Protocole Simple de Transfert de Courrier) est le protocole standard permettant de transférer le courrier d'un serveur à un autre. Le protocole POP ("protocole de bureau de poste") permet d'aller récupérer son courrier sur un serveur distant. Le protocole IMAP (Internet Message Access Protocol) est un protocole alternatif au protocole POP3 mais offrant plus de possibilités comme permettre de gérer plusieurs accès simultanés, de gérer plusieurs boîtes aux lettres, de trier le courrier selon plus de critères.

Transport :

TCP : « protocole de contrôle de transmissions » assurant l'arrivée des données sans altérations.

UDP : « protocole de datagramme utilisateur » est de permettre la transmission de données de manière très simple entre deux entités.

Internet :

IP : « Internet protocole » est un numéro d'identification qui est attribué de façon permanente ou provisoire à chaque appareil connecté à un réseau informatique utilisant l'Internet Protocol. L'adresse IP est à la base du système d'acheminement (le routage) des messages sur Internet.

ICMP : « Internet Control Message Protocol» est utilisé pour véhiculer des messages de contrôle et d’erreur.

IGMP : « Internet Group Management Protocol »est un protocole qui permet à des routeurs IP de déterminer de façon dynamique les groupes multidiffusion qui disposent de clients dans un sous-réseau.

Réseau :

ETHERNET : est un protocole de réseau local à un découpage des données pour permettre une utilisation rationnelle du réseau.

GMS : «Global System for Mobile Communications» est une norme numérique de seconde génération pour la téléphonie mobile.

UMTS : « Universal Mobile Télécommunications System » est une norme de télécommunications de troisième génération utilisée en Europe.

Ces quelques brèves définitions vous sont données, non pas pour nous devenions des experts de l’internet mais pour prendre conscience que nous vivons dans un monde dit simplifié mais qui est en réalité très complexe. Un clic dans notre navigateur préféré nous parait enfantin, alors que derrière cette simple action, des génies ont planchés pendant des années.

Maintenant que nous sommes plus lucides, nous allons voir les navigateurs.

***

Les Navigateurs

Un navigateur web est un logiciel conçu pour consulter et afficher le World Wide Web (WWW), littéralement la « toile (d’araignée) mondiale ».

Il existe plusieurs navigateurs :

- Mozilla Firefox : https://www.mozilla.org/fr/firefox/products/

- Google Chrome : https://www.google.fr/chrome/browser/desktop/

- Internet explorer ou Edge : intégrés dans Windows

- Opéra : http://www.opera.com/fr

- Et il en existe bien d’autres…

***

Le Moteur de recherche

Le moteur de recherche n’est pas un métamoteur (ou méta-moteur) ou un méta-chercheur mais un moteur de recherche qui puise ses informations à travers plusieurs moteurs de recherche généralistes. Alors qu’un moteur de recherche est une application web permettant, de trouver des ressources à partir d'une requête sous forme de mots par lui-même.

Le navigateur sans moteur de recherche ne pourra aboutir lors d’une requête.

Il existe de nombreux moteurs de recherches :

Généralistes : google, Qwant, Bing, Ask

Ecologiques,Humanitaires : Ecosia, GoodSearch

Entreprises : Endeca, FastESP, Google

Libre : Sphinx, Seeks

Dark Web (Tor) : Ahmia, Grams

Education et recherche : PubGene, FreeFullPDF

Enfant : Qwant, BabyGo

Images : Google Images, YaCy

De partage : FilesTubes

Réservé à la suisse : Jora, Monster

Sémantique : Verticrawl, Yatedo

Langue naturel : WolframAlpha

Ceux qui assurent la confidentialité des recherches : Qwant, Startpage, Seeks, Ixquick

Dans chaque catégorie, tous ne sont pas nommés.

***

Les logiciels de sécurité

Dans l’utilisation de ce type de programme (logiciel ou soft) il doit y avoir quelques principes de base.

Ne doit pas interférer avec ce que vous faites

- Des programmes vraiment utiles ne doivent pas interférer avec l'utilisation de l'ordinateur.

- Ne doit pas ralentir la navigation Web

- Ne pas interférer avec d’autres logiciels

- Ne doit pas ralentir votre ordinateur

- Ne doit pas utiliser toute la mémoire ou prendre toutes les ressources CPU ( processeur )

Doit coexister pacifiquement avec d’autres logiciels

Doit être simple à utiliser, puissant et efficace

En sachant cela, nous devons admettre qu’il existe de nombreux softs de protection (détection, analyse & prévention) et de tous genres gratuits ou payants.

Nous trouvons de nombreux outils pour notre défense (Anti-rootkit, Anti-malware, AntiVirus, Anti-exploits, Anti-ransomwares, Recherche de vulnérabilités, Pare-feu etc.. ). Aujourd’hui il existe des suites de sécurité qui regroupent l’ensemble de ces outils et permettent ainsi une gestion plus saine OS-Protection.

Peu connus

WAF Un pare - feu d'applications Web : Le rôle d’un WAF est de protéger le serveur Web des attaques applicatives en filtrant en amont les requêtes dangereuses.

HIPS/IDS : Les HIPS (Host-based Intrusion Prévention System) qui sont des IPS permettant de surveiller le poste de travail à travers différentes techniques, ils surveillent les processus, les drivers, les .dll etc. En cas de détection de processus suspect le HIPS peut le tuer pour mettre fin à ses agissements. Les HIPS peuvent donc protéger des attaques de dépassement de tampon.

Quelques termes à connaître

Un harceliciel (de l'anglais : nagware), logiciel harcelant ou encore agaciel est un logiciel (généralement un partagiciel qui est un logiciel qui peut être utilisé gratuitement généralement durant une certaine période ou avec des fonctionnalités limitées.) qui rappelle fréquemment à l'utilisateur qu'il en emploie une copie non enregistrée, qu'il doit s'inscrire et régler le montant de la licence pour bénéficier désormais de celui-ci, après une période de test gratuit autorisé.

GNU : La licence publique générale GNU, ou GNU General Public License, communément abrégé GNU GPL, ), est une licence qui fixe les conditions légales de distribution des logiciels libres du projet GNU.

Principales sociétés éditant des logiciels antivirus

- Avast Software

- AVG Technologies

- Avira

- AxBx

- BitDefender

- Doctor Web, Ltd.

- eScan

- Eset

- F-Secure Corporation

- G Data

- Kaspersky Lab

- Lavasoft

- McAfee, Inc.

- Microsoft

- Norman (société)

- Panda Security

- Sophos

- Symantec Corporation

- TrustPort

- Trend Micro Incorporated

Pour vous amuser vous pouvez tester votre antivirus en copie/colle cette chaîne de caractères dans le bloc note, s’il n’est pas détecté changer de suite.

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

***

Les symptômes du PC infecté

Il existe un nombre de signes ou de symptômes qui indiquent qu'un ordinateur est infecté. Si vous avez remarqué un comportement bizarre de votre ordinateur comme par exemple :

- des messages, des images ou des signaux sonores inhabituels ;

- un lecteur CD qui s'ouvre et se ferme soudainement ;

- des programmes qui se lancent sans votre demande ;

- des notifications sur les tentatives d'un programme d'accéder à Internet sans votre consentement ;

- Des fenêtres publicitaires s’ouvrant toutes seules ;

- Un net ralentissement de votre ordinateur ;vos amis ou vos collègues vous disent avoir reçu des mails envoyés de votre boite mail que vous n'avez jamais envoyés ;

- un grand nombre de message sans objet et sans adresse d'expéditeur dans votre boite mail ;

Il existe également les signes d'infection indirects :

- les échecs fréquents de l'ordinateur ;

- un ralentissement considérable du système lors du lancement d'un programme ;

- l'échec du démarrage du système d'exploitation ;

- des fichiers et des dossiers disparus ou corrompus ;

- une activité du disque dur excessive (la lumière sur la tour de l'ordinateur clignote fréquemment) ;

- des échecs de Microsoft Internet Explorer.

Ces signes indirects sont à 90% provoqués par un échec matériel ou logiciel. Pourtant, il reste une petite chance de la présence d'un malware d’où la nécessité de vérifier par une analyse de votre antivirus et/ou autres anti-malwares.

Il faut avouer que ces signes ne sont pas toujours provoqués par une présence d'un malware. Parfois, il s'agit d'autres raisons. Par exemple, des messages infectés peuvent être envoyés avec votre adresse mail en expéditeur, mais d'un autre ordinateur.

***

Les 10 raisons d’après Kaspersky

- Des bugs inattendus : Si vous en avez déjà fait l’expérience, vous savez surement déjà à quel point il est terrifiant de voir que votre système plante et que votre écran se transforme régulièrement en cet inquiétant écran bleu. C’est une alerte, quelque chose cloche vraiment. Si cela vous arrive, lancez immédiatement une analyse de votre système afin de détecter une quelconque infection.

- Votre système est lent : Si aucunes applications lourdes n’est ouverte sur votre ordinateur mais que vous constatez qu’il est lent, c’est peut être que votre système est infecté par un virus.

- Un disque dur anormalement actif : Dans le même esprit, si vous constatez une activité anormale de votre disque dur lorsque votre ordinateur est arrêté, considérez cela comme le signal alarmant d’une infection potentielle.

- Des fenêtres étranges : Si des fenêtres étranges s’ouvrent lors du processus de démarrage, en particuliers celles qui vous alarment de l’impossibilité d’accéder à différents programmes, quelque chose cloche.

- D’étranges avertissements : Si des boites de dialogue suspectes s’ouvrent lorsque votre système fonctionne en vous alertant que plusieurs programmes ou fichiers n’ont pas pu ouvrir, c’est également mauvais signe.

- Un mauvais fonctionnement de vos programmes : Si vos programmes disparaissent, sont corrompus ou commencent à s’ouvrir sans avoir été lancé, et/ou que vous recevez une notification indiquant qu’un programme essaie d’accéder à Internet sans votre commande, c’est un signal très alarmant indiquant que vous êtes victimes d’un malware.

- L’activité de votre réseau sans fil : Si votre routeur clignote constamment en vous indiquant un haut niveau d’activité de votre réseau alors qu’aucun autres programmes importants n’est ouvert et que vous n’êtes pas en train d’accéder à tout un tas de données Internet, c’est que quelque chose ne tourne pas rond.

- Les e-mails inconstants : Si vos e-mails ne sont pas envoyés ou que vos contacts vous disent qu’ils reçoivent des e-mails étranges de votre part alors que vous ne leurs en avez même pas envoyé, c’est une réelle indication que votre système a été corrompu ( ou que l’on vous a dérobé votre mot de passe de boite mail).

- Des adresses IP blacklistées : Si vous recevez une notification vous indiquant que votre adresse IP a été blacklistéé, vous pouvez être certain que votre PC n’est pas entre de bonnes mains- il y a de grandes chances que votre ordinateur ait été compromis et qu’il participe à l’heure actuelle à l’élaboration de botnet.

- Une désactivation inattendue de l’anti-virus : Un grand nombre de programme malware sont conçus pour désactiver les suites anti-virus qui seraient potentiellement amènes de les éradiquer, donc, si votre système anti-virus se désactive soudainement, c’est le signe d’un problème bien plus important.

***

LES COOKIES

Les cookies ne peuvent pas effacer ou lire l'information provenant de l'ordinateur de l'utilisateur.

Cependant, ils permettent de détecter les pages web visitées par un utilisateur sur un site donné.

Lors de la visite d’un site, vous engagé un dialogue en connaissance de cause avec celui-ci comme remplir un identifiant, mot de passe et ceci pour vous facilité la vie, puisque à votre retour sur le site vous n’avez plus besoin d’entrer ces informations.

Si certaines informations peuvent être collectées dans un profil d'utilisateur pouvant être utilisées ou revendues à des tierces parties, ce qui peut poser de sérieux problèmes de protection de la vie privée lors d’une saisie où il vous est demandé votre nom, prénom etc…. Il est recommandé de ne pas aller sur des sites non sécurisé et non fiable, d’autres profils sont anonymes, et de faite ne contiennent pas d'informations personnelles.

Pourtant un grand nombre d'internautes ne savent pas comment supprimer les cookies. L'une des raisons pour lesquelles les gens sont dubitatifs sur les cookies est que certains sites se disant experts ont abusés de l'aspect de leur identification personnelle et ont partagé de fausses informations (Une mauvaise nouvelle sur la toile est plus vite véhiculée qu’une bonne nouvelle).

Un cookie ne va pas relever vos habitudes d’utilisation d’un autre site en dehors de celui dont il est dédié. Mais en faite avec l'exemple de cette forme : 19234340.1452707986.1.1.utmcsr=wsinfomatique.xooit.fr|utmccn=(referral)|utmcmd=referral|utmcct=/t2113-Rechercher-manuel-d-installation.htm, là nous devinons que nous sommes sur le forum winformatique et que nous avons lu le post Rechercher-manuel-d-installation.htm.

Un cookie n’est jamais sollicité par l’internaute, donc c’est à votre insu, enfin plus maintenant puisque les sites vous informent désormais de l’utilisation du cookie que vous pouvez accepter ou pas. A savoir que certains ne peuvent fonctionner sans cookie.

De la même façon qu’ils en sont pas invités, ils repartent sans que vous le sachiez en disparaissant d’eux-mêmes au bout d’un certain temps, si vous n’intervenez pas. En fait, un cookie est programmé pour une durée de vie bien déterminée, au terme de laquelle il s’autodétruit. Je vous rassure il sera vite remplacé. Pour les supprimer il existe de nombreux utilitaires comme Ccleaner.

Pour finir, rien ne vous empêche de demander à votre navigateur de supprimer les cookies lorsque vous le fermer. Et sachez qu’un cookie est sans danger et utile pour naviguer facilement.

Pourquoi ne pas choisir un moteur de recherche qui respecte votre vie privée comme Qwant par exemple.

Et SuperAntiSpywares qui détruit les cookies dit de tracking.

Une extension Mozilla Firefox Cookies-Manager+ : https://addons.mozilla.org/fr/firefox/addon/a-cookie-manager/

Avec Firefox vous pouvez naviguer en mode vie privée :

Par exemple forumsospc.fr place des cookies nommés :

acceptcookiefreecounterstat dont le contenu est « ok »

_utmz : 131120152.1463934425.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none)

cookie_notice_accepted : “False”

c_ref_2706313: http%3A%2F%2Fsospc.name%2Fwindows-10-reinitialiser-tutoriel-complet%2F

counter_nv : 3eae22646f04a4918a9520467d9d9ac0

HstCfa2706313 : 1440586420716

HstCmu2706313 : 1465490012620

HstCns2706313 : 587

HstCnv2706313 : 329

HstPn2706313 : 4

HstPt2706313 : 2721

wordpress_00740ef8f4ded8fe3866348089b929a3 : vulcain%7C1469195216%7C8SfUJS5x9AVyeqKrVFSBUt89uqNkHkuqYyfQUOThIE9%7C9c61e407c70ea687b2c78af7c450e30b180750c5b2583831c191185d996d3e4d

wordpress_00740ef8f4ded8fe3866348089b929a3 : vulcain%7C1469195216%7C8SfUJS5x9AVyeqKrVFSBUt89uqNkHkuqYyfQUOThIE9%7C9c61e407c70ea687b2c78af7c450e30b180750c5b2583831c191185d996d3e4d

wordpress_logged_in_00740ef8f4ded8fe3866348089b929a3 : vulcain%7C1469195216%7C8SfUJS5x9AVyeqKrVFSBUt89uqNkHkuqYyfQUOThIE9%7C4f803d04423cb27f5fc7ad5e8b7a4d296d041064742e49e37d0f6ed265bb04cd

wp-settings-142 : hidetb%3D1%26libraryContent%3Dbrowse%26editor%3Dtinymce

wp-settings-time-142 : 1468765071

et expireront dans 364 jours. Voyez-vous des informations délicates, non alors stop… arrêter de penser que les cookies sont des virus. Un site sérieux comme Forumsospc ou sospc ne vous pisteront pas, mais rendront votre navigation plus agréable en gardant votre pseudo et la codification de votre MP. Si vous avez la possibilité ou le temps de lire le contenu de certains cookies, vous verrez que peut-être grâce a votre protection, la mention BLOCKING sera présente car certain forums y placent votre adresse Email en toute lettre comme FEI «forum-entraide-informatique.com »+le topic avec .zippyshare.com. Clubic par l’intermédiaire de ursoftware.com votre dernier téléchargement. Viamichelin.fr votre itinéraire. Votreassistance.net votre pseudo et adresse Email.

En cela rien d’inquiétant.

***

LES TOOLBARS ou Pourquoi tant de Pub

La toolbar est une mini interface graphique qui s'implante dans les navigateurs en regroupant divers outils comme (radio, utilitaires etc…), malheureusement malgré que certainement soient et proviennent de sites sécurisés trop son malveillantes et introduisent des chevaux de troie qui par leurs fonctions ouvrent les portes du monde de la publicité répétitives.

Elles apportent en sus des modifications de la page d'acceuil du navigateur, modifie le moteur de recherche et ainsi vous conduit dans une navigation guidée.

Exemple : Ask,Google Toolbar, Yahoo Toolbar, AskToolbar, Babylon Toolbar, Claro Toolbar, Imminent Toolbar, Conduit Toolbar, SweetIM Packs

Par exemple j’ai demandé à la société Avast pourquoi il ne les détecte pas, réponse :

Monsieur,

Merci. De ce que je peux voir il s'agit la de Babylon Toolbar, un logiciel dont l´installation est optionnelle, qui n est pas malveillant et qui peut être normalement désinstallé.

David Podracky - equipe de support avast!

L’Hijacker est pirate et espion des navigateurs malveillant qui à l'insu de l'utilisateur va modifier le navigateur (page de démarrage, de recherche, détournement de pages) pour un affichage forcé de publicités, de fausses alertes d'infections qui conduit dans tous les cas à tromper l'utilisateur voir lui demander des autorisations de privilèges qui conduira l'internaute dans une escalade d'infection.

Exemple : Onewebsearch - Conduit Search - Delta - CoolWebSearch - Search-daily.com - MyStart.Incredibar Search (Babylon en fais aussi partie) comme dans le cas de CoolWebSearch, il existe de nombreuses variantes et peut être accompagné de : Riskware.Movly - PUP.OfferBox - Adware.WebCake - Spyware.GamePlayLabs par exemple

Les symptômes caractéristiques de ce type d'infection.

- Affichage de publicités

- Ralentissement de l'ordinateur surtout lors de la navigation

- Ralentissement au démarrage

Comment éviter ce genre d'infection.

- Ne pas télécharger les toolbars

- Eviter l’invitation alléchante publicitaire ou promotionnelle sur tous les sites (bannière publicitaire)

- Faire attention lors de l'installation d'outils (même officiel) comme le décochage de l'installation de toolbar ou de logiciel quel qu'il soit.

- Lire les conditions d'utilisation

- Eviter les sites du style Softonic, 01Net et autres

- Les Emails publicitaires.

L'adware (publiciel) est un logiciel qui affiche des publicités bien souvent à travers les jeux, les promotions alléchantes. Il incite son utilisation par son contenu malveillant pour espionner l'utilisateur et voir ses habitudes en lui envoyant des publicités correspondantes. L'utilisateur spolié se retrouve embarqué dans une suite de malware provoquant des infections pouvant mettre en péril son ordinateur. Un adware est un programme qui ajoute d'autres programmes à l'insu de l'utilisateur comme aujourd'hui, il y a un moteur de propagation, FaceBook un temps avec PUP.FacebookRose ou Eorezo / PCTuto - l’adware Boxore - L’adware Lollipop etc…

***

Le média amovible

Les médias amovibles ou périphériques de masses comme une clé USB (mémoire de stockage), l'infection s'en prends au fichier présent à la racine du support appelé Autorun.inf qui au lancement de celui ci se déclenche. Une infection peut se dupliquer en utilisant une clé USB rien quand plaçant une clé saine sur un PC infecté, est suffisant pour infecter celle ci qui vas contaminer le PC suivant. La duplication de cette infection se réalise avec une infection au attribut modifiée "cachés", "système" permettant de ce masqué de l'utilisateur. Si nous avons des fichiers à récupérer sur une clé infectée il est vivement conseillé de ne pas exécuter l'autorun.

Les moyens pour s'en protéger.

Un antivirus sur PC peut éviter l'infection à partir de l'USB s’il gère l’option.

L'outil BitDefender USB Immunizer empêche l’infection d’une clé usb

Moins pratique dans l'utilisation, Il est préférable de désactiver l'autorun par défaut de windows.

***

Le fichier HOST

Le fichier HOST est un fichier utilisé par le système lors de l'accès internet en associant des noms d'hôtes à des adresses IP particulièrement utilisé en filtrage Web. A noter que le fichier HOST est interrogé par le système avant l'accès à internet.

En plaçant dans le fichier Host des lignes comme 127.0.0.1 symantec.com, il n'y aura pas d'accès au site Symantec. Ce fichier permet de connaître l'adresse IP associée au domaine sans passer par le DNS. Un fichier Host trop important peut ralentir le système mais sur petit fichier permet à contrario d'augmenter la vitesse du chargement d'un site puisque le navigateur ne passera plus par le DNS.

La modification du fichier HOST ne nécessite pas de redémarrage pour la prise en compte de celui ci par les navigateurs, ce qui facilite aussi la malveillance malgré qu'il nous aide à bloquer des sites malveillants.

Pour réinitialiser le fichier Hosts par défaut, procédez comme suit sous Seven:

- Ouvrez le bloc-notes. Pour ce faire, faites défiler le bord droit de l’écran, appuyez sur Rechercher, tapez Bloc-notes, puis cliquez sur l’icône bloc-notes . Ou, si vous utilisez une souris, pointez sur le coin supérieur droit de l’écran, déplacez le pointeur de la souris vers le bas et cliquez sur Rechercher, tapez Bloc-notes, puis cliquez sur bloc-notes.

- Copiez le texte suivant, puis collez le texte dans le fichier :

# Copyright © 1993-2006 Microsoft Corp.

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

# For example:

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handle within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Dans le menu fichier, appuyez ou cliquez sur Enregistrer sous, tapez "hosts" dans la zone nom de fichier (sans extension) et puis enregistrez le fichier sur le bureau.

- Fermez le bloc-notes.

- Ouvrez le dossier %WinDir%\System32\Drivers\Etc. Pour ce faire, procédez comme suit :

- Faites défiler le bord droit de l’écran, appuyez sur Rechercher, tapez exécuter et appuyez sur l’icône exécuter . Ou, si vous utilisez une souris, pointez sur le coin supérieur droit de l’écran, déplacez le pointeur de la souris vers le bas et cliquez sur Rechercher, tapez exécuter, puis cliquez sur l’icône exécuter .

- Tapez %WinDir%\System32\Drivers\Etc dans la zone Ouvrir , puis appuyez ou cliquez sur OK.

- Sélectionnez le fichier Hosts, appuyez ou cliquez sur Renommer, et puis renommez le fichier en tant que « Hosts.old ».

- Copier ou déplacer le fichier Hosts que vous avez créé à l'étape 3 dans le dossier %WinDir%\System32\Drivers\Etc. Si vous êtes invité à entrer un mot de passe administrateur, appuyez ou cliquez sur Continuer.

***

LE MODE SANS ÉCHEC

Les modes sans échec sont utilisés principalement en cas d’infection ou problème d’incident système qui demande un retour dans une situation normale. Pour beaucoup de fichiers et en particulier les fichiers malwares, il est impossible de les supprimer car ils sont en exécution. Si on fait l'essai, pour la plupart, on obtient un message d'erreur nous indiquant que le fichier est actuellement utilisé par quelqu'un ou par une application.

En démarrant en mode sans échec, seuls les fichiers nécessaires sont chargés, la suppression de fichiers est maintenant possible du fait de leur inactivité.

N'utilisez cette méthode (avec la touche F8) que si Windows est le seul système d'exploitation installé sur votre ordinateur.

Très utile pour opérer à un scan antispyware ou antivirus (pas tous), ce qui évite au scan d'être gêner.

L'ordinateur commence le traitement d'instructions connues sous le nom Basic Input/Output System (BIOS). L'affichage dépend du fabricant du BIOS. Certains ordinateurs affichent une barre de progression faisant référence à BIOS, d'autres peuvent ne pas indiquer le processus en cours de réalisation.

A la fin du chargement du BIOS, commencez à appuyer sur la touche F8 de votre clavier (ou F5 si F8 ne fonctionne pas). Procédez ainsi jusqu'à ce que le menu des options avancées de Windows apparaisse. Si vous commencez à appuyer sur la touche F8 trop tôt, il est possible que certains ordinateurs affichent le message "erreur clavier". Pour résoudre ce problème, redémarrez l'ordinateur et essayez de nouveau.

La Méthode MsConfig comporte des risques et ne doit pas être utilisé si la 1 méthode ne fonctionne pas.

Malheureusement, certains logiciels malveillants suppriment certaines clés de registre Windows afin que l'ordinateur ne puisse pas démarrer correctement en mode sans échec. C'est dans ces situations que l'utilisation de l'utilitaire de configuration système pour démarrer en mode sans échec peut entraîner l'ordinateur inutilisable. Oui, l'ordinateur est réglé en mode sans échec avec / SafeBoot , il essaiera continuellement de démarrer en mode sans échec jusqu'à ce que l'argument / SafeBoot soit retiré du boot.ini.

Nota : En revanche on peut prendre une précaution, copier en double le boot.ini en .bat et utiliser un cd de redémarrage et restituer le fichier.

***

Les points de restauration

Avant toutes interventions sur votre système et même si vous êtes infecté, créer un point de restauration. En effet si vous avez l’intention par exemple de désinfecter votre ordinateur, il sera préférable de restituer un système infecté que de ne plus avoir de système.

***

LISTE DE QUELQUES LOGICIELS AVEC SPONSOR

Cette liste, classée par ordre alphabétique, n'a pas la prétention d'être exhaustive mais a pour but d'informer des sponsors qui financent en partie certains logiciels gratuits pour la plupart mais pas seulement.

Il faut éviter de toujours installer avec la méthode Recommandée (ou recommended) et surtout lire toutes les différentes phases. (voir la licence)

Décocher les propositions annexes vous évitera de retrouver un votre ordinateur très lent et d'être envahi par la publicité.

4 shared Desktop - Barre d'outils 4shared - Pré-coché

Absolute Uninstaller - Barre d'outils Ask - Pré-coché

Ad-Aware - Google Chrome - Pré-coché

Adobe Reader 10 - McAfee Security Scan avant chargement - Pré-coché + Adobe Download Manager inéluctable sur le site de l'éditeur.

adsl TV - Barre d'outils Yahoo! - Pré-coché

Advanced Uninstaller PRO - Barre d'outil AVG Security, page d'accueil, moteur de recherche - Pré-coché

AIM - Barre d'outils AOL , page d'accueil, moteur de recherche - Pré-coché

Antivir Free (anglais) - Barre d'outils Ask - Non Pré-coché

AnVir TaskManager - RegistryCleanerPro - Pré-coché

Any Video Converter - Real player - Non Pré-coché

Ashampoo Internet Accélérator - Barre d'outils Ashampoo(Conduit), page d'accueil MyAshampoo, moteur par défaut - Pré-coché

Ashampoo Office - Barre d'outils Ashampoo(Conduit), page d'accueil MyAshampoo, moteur par défaut - Pré-coché

aTube Catcher - Barre d'outils Ask , page d'accueil et moteur de recherche - Pré-coché + Driver Scanner - Non Pré-coché

Auslogics Disk Defrag - Barre d'outils Ask, page d'accueil, MyPCBackup - Pré-coché

Auslogics Duplicate File Finder - Barre d'outils Ask, page d'accueil - Pré-coché

Auslogic Registry Cleaner - Barre d'outils Ask, page d'accueil - Pré-coché

Auslogics Registry Defrag - Barre d'outils Ask, page d'accueil - Pré-coché

Auslogics System Information - Barre d'outils Ask, page d'accueil - Pré-coché

Avast 7 - Google Chrome, navigateur par défaut - Pré-coché

AVG LinkScanner - Barre d'outils AVG Security (Barre d'outils Yahoo!), moteur de recherche par défaut- Pré-coché

AVG Free - Barre d'outils AVG Security (Barre d'outils Yahoo!), moteur de recherche par défaut- Pré-coché

AxCrypt - Barre d'outilAmazon, page d'accueil, moteur de recherche - Pré-coché

BitComet - Barre d'outils Google, page d'accueil , installation MPCStar - Pré-coché

BitTorrent 7.2 - Barre d'outils BitTorent (Conduit), page d'accueil, moteur de recherche - Pré-coché

BS Player Free - Barre d'outils BSPlayer (Conduit) - Pré-coché

Bubble Dock - Barre d'outils Bubble Dock - Pré-coché + Offerbox - Non pré-coché

Burn4free - Barre d'outil Bing, moteur par défaut, page d'accueil icône AVS4You sur le bureau - Par défaut ou Pré-coché selon le type d'installation

BurnAware Free - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

CamStudio -Dealply ou Babylon Toolbar (Delta Toolbar), page d'accueil, moteur de recherche - Pré-coché

CDBurnerXP - Accelerer PC et/ou Linkury toolbar- Non Pré-coché

ChrisTV Lite - Barre d'outils ChrisTV (Conduit) - Pré-coché

ClamWin - Barre d'outils Ask, moteur de recherche - Pré-coché

Comodo - Barre d'outils Yahoo! , moteur de recherche, page d'accueil - Pré-coché

CPU-Z - Barre d'outils Ask, page d'accueil, moteur de recherche -Pré-coché

CrystalDiskInfo - Barre d'outilAmazon, page d'accueil, moteur de recherche - Pré-coché

CutePDF Writer - Barre d'outils Ask, page d'accueil, moteur de recherche -Pré-coché

Cyberlink PowerDVD 11 - MoovieLive - Choix possible

Daemon Tools - Barre d'outil, page d'accueil, moteur de recherche, envoi d'informations anonymes sur l'utilisation - Pré-coché

DarkWaveStudio - Barre d'outils SweetIM, page d'accueil, moteur de recherche - Cliquer sur Skip pour ne pas installer

Dexpot - Accelerer PC - Non Pré-coché

DirectX - Barre d'outil Bing - Pré-coché

DivX Plus - Google Chrome, navigateur par défaut - Pré-coché

Driver Sweeper - Accelerer PC - Non Pré-coché

DriverMax - AVG Secure Search - Pré-coché

Duplicate Cleaner - Barre d'outils Bing - Pré-coché

DVD Slim Free - Search Protect (Conduit) - Page d'accueil, moteur de recherche

ExtractNow - Accelerer Pc - Non Pré-coché

File View pro - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

FLV Player - Barre d'outils Ask - Pré-coché

FotoMix - Barre d'outils Facemoods - Non pré-coché mais s'installe de toutes façons

FormatFactory - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

Foxit Pdf Reader - Goole Chrome - Pré-coché

Free Download Manager - Software Informer - Pré-coché

Free MP3 WMA Converter - Barre d'outils Searchqu, page d'accueil, moteur de recherche - Pré-coché

Free YouTube to MP3 Converter - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

GetGo Download Manager - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

Glary Utilities Free- Barre d'outils Ask, moteur de recherche - Pré-coché

Google Earth - Barre d'outils Google et navigateur Chrome, envoi de statistiques d'utilisation - Pré-coché

GGreat USB Antibody - Barre d'outil Babylon - Pré-coché

Hotspot Shield - Barre d'outils Hotspot Shield Community (Conduit) - Pré-coché

ICQ 6 - Barre d'outils ICQ, page d'accueil, moteur de recherche - Pré-coché

IE7Pro - ProSense - Pré-coché

ImgBurn - Barre d'outils SmartBar, page d'accueil, moteur de recherche - Pré-coché - tuto4PC - Pré-coché

IM ToolPack - Barre d'outils Crawler , page d'accueil, moteur de recherche- Pré-coché

Incredimail - Par défaut, page de démarrage et moteur de recherche MyStart - Obligatoire

IObit Advanced SystemCare - Barre d'outils IOBit et moteur Yahoo! par défaut + Search settings - Accept ou Décline + Game Booster et Smart Defrag - Pré-coché

IObit Games Booster - Amazon, eBay, Barre d'outils Yahoo! (IOBIt Toolbar), moteur de recherche - Non Pré-coché + Advanced SystemCare, MalwareFighter, SmartDefrag - Pré-coché

IOBit Malware Fighter - Amazon, eBay, Barre d'outils Yahoo! (IOBIt Toolbar), moteur de recherche, Search Settings - Non Pré-coché + Advanced SystemCare et PasswordFolder - Pré-coché

IOBit Smart Defrag - Amazon, eBay, Barre d'outils Yahoo! (IOBIt Toolbar), moteur de recherche - Non Pré-coché + AdvancedSystemCare, GameBooster IObit MalwareFighter - Pré-coché

IrfanView - Google Chrome, navigateur par défaut - Pré-coché

IsoBuster - Barre d'outils Isobuster (Conduit), moteur de recherche, page d'accueil - Pré-coché

IZArc - Accelerer PC - Non Pré-coché

Java de Oracle - Barre d'outils Ask, moteur de recherche - Pré-coché

Jdownloader - Barre d'outils Facemoods, moteur de recherche et page d'accueil - Pré-coché

Klite Codec - Barre d'outils Yahoo - Pré-coché

Light Image Resizer 4 - PowerPack (PricGong, TuneUpUtilities, SurfCanyonn Babylon etc…) - Non Pré-coché

ManyCam Virtual Webcam - Barre d'outils Ask, page d'accueil - Pré-coché

McAfee Site Advisor - Barre d'outils Yahoo! - Pré-coché

MediaCoder - Accelerer PC - Non Pré-coché

MessengerPlus! Live - Barre d'outils MessengerPlus (Conduit)

Microsoft Security Essentials - Windows Genuine Advantage - Obligatoire

Miro - Page d'accueil Yahoo! - Pré-coché avec relance si décoché + Moteur de recherche Yahoo! - Non Pré-coché

MooO Connection Watcher - Complitly - Obligatoire

MP3 WMA Converter - Moteur de recherche Yahoo! Search Settings, Koyote Soft Toolbar, Acces Amazon, eBay et autres - Non Pré-coché

MyPhoneExplorer - Raccourci eBay - Pré-coché

Nero (Toutes distributions) - Barre d'outils Ask obligatoire - Page d'accueil - Pré-coché

ooVoo - Barre d'outils Ask, page d'accueil, moteur de recherche - DealPly - RegCleanPro - Pré-coché

Orbit Downloader - Barre d'outils Softonic Websearch , page d'accueil, moteur de recherche

PalTalk - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

Panda Cloud Antivirus - Moteur de recherche Yahoo et barre d'outils Panda Security - Pré-coché, cliquer sur Options pour l'affichage

PC Tools Firewall Plus - Barre d'outils Google - Pré-coché

PC Tools Spyware Doctor - Google Chrome - Pré-coché + navigateur par défaut - Non Pré-coché

PC Tools ThreatFire - Barre d'outils Google - Pré-coché

PC Wizard 2010 - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

PDFCreator - Moteur de recherche Yahoo!, barre d'outils Pdfforge - Pré-coché

PDF-XChangeViewer - Barre d'outils Ask, moteur de recherche - Pré-coché + Page d'accueil - Non Pré-coché

PhotoFiltre - Barre d'outils Ask, page d'accueil, moteur de recherche - Pré-coché

PrimoPDF - Accelerer PC - Non Pré-coché

PSD Viewer - Barre d'outil Babylon, moteur de recherche et page d'accueil - Pré-coché

Rapid Typing Tutor- WeatherBug - Pré-coché

RarZilla Free Unrar - Barre d'outils Ask, moteur de recherche - Pré-coché + Page d'accueil - Non Pré-coché

RealPlayer - Barre d'outils Google - Pré-coché

Recuva - Barre d'outils Google - Pré-coché

Shockwave Player Slim- Norton Security Scan - Pré-coché

SIW - TuneUp Utilities- Pré-coché

Skype - Google Chrome, navigateur par défaut - Pré-coché

Speccy - Google Chrome, navigateur par défaut - Pré-coché

Spyware Terminator - Web security guard, barre d'outilsCrawler - Pré-coché

StarBurn - SaveTubeVideo - Malicieux détécté par MBAM, Google Feed par défaut - Pré-coché

sTabLauncher - Barre d'outil Babylon, moteur de recherche et page d'accueil - Pré-coché

Sumo - Barre d'outils DealBullDog (Relevant Knowledgment), moteur de recherche, page d'accueil et errur 404, par défaut - Pré-coché

SuperAntiSpyware - Google Chrome - Naviagteur par défaut - Pré-coché

Sun Java RE et Auto Updater - Barre d'outils Yahoo! - Pré-coché

Sweet im - Barre d'outils Sweet Packs, Page d'accueil, moteur de recherche Firefox Non coché mais obligatoire + Price Gong par choix.

Sweet Home 3D - Barre d'outils Linkury - Pré-coché

Thoosje Sidebar - Barre d'outils Thoosje (Google), moteur de recherche, page d'accueil - Pré-coché

Trillian - Barre d'outils Ask , page d'accueil, moteur de recherche - Pré-coché

Unlocker 1.9 - Barre d'outil QuickStores, raccourci sur le bureau - Pré-coché

Unlocker 1.9.1 - Barre d'outil Babylon, moteur de recherche et page d'accueil - Pré-coché

Unlocker 1.9..2 - Barred'outil Delta (Babylon), moteur de recherche et page d'accueil - Pré-coché

Vdownloader Plus - Barre d'outils Ask, page d'accueil, Autocomplete Pro et raccourcis - Pré-coché

Veoh Web Player - Barre d'outils WebPlayer (Bing), moteur de recherche , page d'accueil - Pré-coché

WeatherBug - Barre d'outils Ask, moteur de recherche - Pré-coché

Webroot SpySweeperTrial - Barre d'outils Ask -Pré-coché

Wildfire CD Ripper - Barre d'outils Download Energy (Conduit) - Pré-coché

Winamp - Barre d'outils Winamp, moteur de recherche - Pré-coché

Windows 7 Codec Pack - Barre d'outils Ask - Pré-coché + WeatherBug - Pré-coché

Windows SteadyState - Validation Windows - Obligatoire

WintoFlash - Babylon Toolbar (Delta Toolbar), page d'accueil, moteur de recherche - Pré-coché et obligatoire + Optimizer Pro

Winzip - Google Chrome, Navigateur par défaut - Pré-coché

xplorer²Lite - Barre d'outils Conduit, moteur par défaut - Pré-coché + Page d'accueil - Non Pré-coché

YaHoo! Instant Messenger - Barre d'outils YaHoo!, moteur de recherche, page de démarrage - Pré-coché

YoWindow - Accelerer PC - Non Pré-coché

YouTube Downloader - Barre d'outil Delta - Pré_coché

ZoneAlarm - Barre d'outils Conduit , moteur de recherche et page d'accueil Bing - Pré-coché

***

Pour finir, LES DÉBUTS DE L’INFORMATIQUE

Science du traitement automatique de l’information par des ordinateurs. Le terme « informatique » vient de la contraction des mots « information » et « automatique ». Il a été proposé en 1962 par Philippe Dreyfus et accepté par l’Académie française en 1966. L’informatique est d’une importance capitale en science, dans l’industrie et dans l’administration.

Des génies

Hermann Hollerith

Dans les années 1880, le statisticien Hermann Hollerith conçut plusieurs machines à cartes perforées, ce qui l'amena à fonder en 1896 la Tabulating Machine Corporation, devenue IBM.THE BETTMANN ARCHIVE

Née avec l’apparition des premiers ordinateurs à la fin de la Seconde Guerre mondiale, l’informatique a tout d’abord pour mission de pallier les insuffisances humaines en matière de calcul numérique. Les ordinateurs doivent alors être capables de manipuler d’importantes masses de données dans un minimum de temps, faisant office de calculatrices électroniques performantes. Grâce aux progrès fulgurants de l'électronique et en automatisation, les machines se développent rapidement : depuis environ trente ans, elles offrent chaque année une puissance de calcul de 30 % supérieure à l’année précédente, pour un coût inversement proportionnel.

***

Norbert Wiener

Fondateur de la cybernétique, l'Américain Norbert Wiener étudia l'informatique sous un angle formel. Parallèlement à cette avancée technologique apparaît, dans les années cinquante, une approche formelle de l’informatique en tant que science.

Le mathématicien américain Norbert Wiener établit ainsi les fondements de la cybernétique, pendant qu’un autre mathématicien américain, Claude Elwood Shannon, élabore la théorie de l’information.

Microprocesseur F-100 D'une surface de 0,6 cm², le microprocesseur F-100 est assez petit pour passer dans le chas d'une aiguille.

Dans les années soixante, l’informatique devient une discipline à part entière. De nombreux langages de programmation font leur apparition, comme le BASIC, développé vers 1964 par John Kemeny et Thomas Kurz. Par ailleurs, Noam Chomsky et Michael Rabin mettent au point la théorie des automates et des langages formels. On commence également à développer des méthodes formelles pour la vérification automatique de la correction des programmes, et les mathématiques deviennent un outil central dans l’analyse rigoureuse des algorithmes, notamment sous l’impulsion de Donald Knuth, et de son fameux traité The Art of Computer Programming. On voit apparaître le premier microprocesseur en 1969 (inventé par Ted Hoff et Federico Faggin, ingénieurs chez Intel).

Bill Gates Bill Gates est cofondateur de Microsoft Corporation et directeur de la firme jusqu'en janvier 2000.

Dans les années soixante-dix, les langages de programmation se multiplient : langage C (conçu par Brian Kernighan et Dennis Ritchie), Pascal (développé par Niklaus Wirth) et Ada (développé par une équipe de programmeurs sous la direction de Jean Ichbiah). Sur un plan plus abstrait, cette décennie voit des progrès important dans la théorie des bases de données dans l’algorithmique et la théorie de la complexité. C’est aussi pendant cette période qu’apparaît la théorie de la cryptographie à clé publique, avec notamment le système de chiffrement RSA, inventé en 1978 par Ronald Rivest, Adi Shamir et Leonard Adleman.

Les années quatre-vingt sont marquées par le micro-ordinateur personnel, inventé par Stephen Wozniak et Steven Jobs, fondateurs de la société Apple Computer. En 1987, l’US National Science Foundation démarre NSFnet, l’ancêtre d’Internet.

Actuellement, l’industrie informatique axe ses recherches sur la miniaturisation des ordinateurs associée à des performances toujours plus élevées (notamment grâce aux nano-technologies). De leur côté, les informaticiens théoriciens travaillent à une reproduction des mécanismes de la pensée par la machine, domaine de l’intelligence artificielle.

Ordinateur UNIVAC I

Conçu en 1946 par les Américains John Eckert et John Mauchly, UNIVAC I fut le premier ordinateur électronique disponible dans le commerce. Il fut également le premier à traiter l'information aussi bien textuelle que numérique.

L’informatique est aujourd’hui présente dans la plupart des domaines de la vie professionnelle et privée. Elle occupe bien évidemment une grande place dans les sciences appliquées, se chargeant notamment des calculs complexes requis dans les industries aérospatiale et aéronautique, ou en météorologie. Mais elle intervient également dans les entreprises, l’enseignement, les banques, les assurances ou encore les commerces, ainsi qu’à domicile. Grâce à la conception et à la fabrication assistées par ordinateur (CFAO), l’informatique est un outil important dans tous les métiers nécessitant une modélisation préalable (artisans, architectes, etc.).

Ensuite le Réseau informatique est un ensemble de connexions entre ordinateurs et périphériques, il permet à ses utilisateurs d'envoyer et de recevoir des informations de leur poste de travail. Les communications entre chaque poste de travail s'effectuent soit par câbles, soit par lignes téléphoniques grâce à des modems qui convertissent les signaux analogiques en signaux numériques ou inversement. L'ensemble de ces communications est contrôlé par des serveurs, ordinateurs chargés de partager les ressources des postes de travail (par exemple, les imprimantes). La connexion principale au réseau est figurée par la ligne rouge, les connexions locales par des lignes bleues.

Elle permet, en outre, de diffuser l’information par le biais de réseaux informatiques, dont Internet constitue l’exemple le plus marquant. Enfin, en s’associant aux techniques de télécommunications, elle facilite largement l’administration des bureaux en proposant ses services de télématique et de Bureautique.

En contrepartie, l’informatique a engendré un nouveau type de délit (et de « criminels » : les hackers ), le délit informatique consistant à pénétrer illégalement dans des systèmes informatiques .

***

Des hommes incroyables

A travers ces liens qui vous attendent, une lecture instructive va vous faire comprendre ou du moins plus facilement vous faire appréhender l'histoire de l'informatique d'hier à aujourd'hui à travers les biographies de ces hommes hors normes.

Richard Stallman

Il est considéré comme le père du software. Lorsqu'il a commencé à travailler au MIT's Artificial Intelligence Lab en 1971, alors qu'il piratait et améliorait des systèmes pilote de manière traditionnelle, il fut confronté aux 'accords de confidentialité' et aux sources fermées de certains programmes. Après une bataille « intéressante » pour obtenir le code source d'une imprimante erronée, Stallman a abandonné son travail et est devenu le plus gros défenseur de software informatique gratuit, créant le projet GNU et la Free Software Foundation.

Biographie : http://fr.wikipedia.org/wiki/Richard_Stallman

Sa fondation pour les logiciels gratuits : http://fr.wikipedia.org/wiki/Fondation_pour_le_logiciel_libre

***

Dennis Ritchie et Ken Thompson

Ils sont célèbres grâce à deux développements majeurs du software du 20ème siècle : le système d'exploitation Unix et le langage de programmation C. Ces deux là ont débuté leur carrière à Bell Labs en 1960, révolutionnant le monde informatique pour toujours avec leurs idées innovantes. Alors que Ken Thompson s'est retiré de la scène informatique, Dennis Ritchie est toujours employé à Lucent Technology travaillant sur un nouveau système d'exploitation dérivé de Unix, du nom de 'Plan9'.

OS Plan9 de Bell Labs : http://fr.wikipedia.org/wiki/Plan_9

Biographie : http://en.wikipedia.org/wiki/Dennis_Ritchie

***

John Draper

alias 'Cap'n Crunch' s'est rendu célèbre après avoir piraté des systèmes téléphoniques en n'utilisant rien d'autre qu'un sifflet trouvé dans les boites de céréales 'Cap'n Crunch' (d'où le nom). Par ailleurs, en plus d'être le père du piratage téléphonique, John Draper est aussi célèbre pour avoir écrit ce qui fut peut être le premier processeur IBM PC. Il possède désormais sa propre entreprise de sécurité, developpant des solutions antispam, contrant les attaques de hackers et sécurisant les PC.

Biographie : http://fr.wikipedia.org/wiki/John_Draper

Robert Tappan Morris

est illustre pour avoir créer le premier ver Internet en 1988. Il a infecté des milliers de systèmes et a pratiquement mis à genoux Internet pendant presque une journée. Le ver Morris fut sans doute le premier outil de piratage complètement automatisé, exploitant quelques vulnérabilités non patchées sur des ordinateurs Vax et Sun.

Biographie : http://fr.wikipedia.org/wiki/Robert_Tappan_Morris

Kevin Mitnick,

le plus connu des blacks hat, fut attrapé par l'expert en informatique Tsutomu Shimomura en 1995.

Biographie : http://fr.wikipedia.org/wiki/Kevin_Mitnick

***

Kevin Poulsen

est resté célèbre pour son piratage du système téléphonique de Los Angeles en 1990. Cette combine lui avait alors permis d'être le 102 ème appel dans un jeu radio et de gagner une Porsche 944. Kevin Poulsen a finalement été arrêté et emprisonné pendant trois ans. Il travaille aujourd'hui comme éditorialiste pour le magazine de sécurité en ligne 'SecurityFocus'.

Biographie : http://fr.wikipedia.org/wiki/Kevin_Poulsen

Vladimir Levin,

un expert informaticien russe, a piraté Citibank et détourné 10 millions de dollars US. Interpol l'a arrété au Royaume-Uni en 1995, et condamné à trois ans de prison et à restituer la somme de 240 015 $.

Biographie en anglais : http://en.wikipedia.org/wiki/Vladimir_Levin

***

Tsutomu Shimomura

http://fr.wikipedia.org/wiki/Tsutomu_Shimomura

est un bon exemple de 'white hat'. Il travaillait pour le Supercomputing Center de San Diego lorsque Kevin Mitnick est entré dans son réseau et a volé des informations sur des technologies cellulaires et autres données confidentielles. Tsutomu s'est alors mis à la recherche de Mitnick et ce avec succès puisque ce dernier a été arrêté.

Biographie : http://www.takedown.com/bio/tsutomu.html

Linus Torvalds

est le père de Linux, le système d'exploitation le plus populaire basé sous Unix utilisé à l'heure actuelle. Linus a commencé à travailler sur un nouveau système d'exploitation en 1991, adoptant plusieurs technologies controverses pour son projet du nom de Free Software et GNU's Public License system. Il est aussi connu pour ses disputes avec Andrew Tannenbaum, l'auteur de Minix, qui fut la source du projet de système d'exploitation Linux.

Biographie : http://fr.wikipedia.org/wiki/Linus_Torvalds#Biographie

***

Les femmes qui ont écrit l’Histoire de l’informatique.

Ada Lovelace : née à Londres en 1815, cette femme a en fait marqué la pré-histoire de l’informatique, en ayant accompagné Charles Babbage et décrit précisément sa machine analytique, dont les principaux concepts sont à l’origine des machines informatiques créées bien plus tard. L’apport de Lovelace a donc été primordial.

Grace Hopper : s’il y a un nom à retenir, c’est peut-être celui là. Grace Hopper, née en 1906, a un sacré tableau de chasse. Elle a en effet travaillé sur les Harvard Mark I, II et III (les premiers ordinateurs du monde), elle est à l’origine de l’expression bug après avoir remarqué qu’un insecte avait créé une panne, et elle est aussi à l’origine d’un petit langage sans importance nommé COBOL… Elle a de plus participé à l’élaboration de l’UNIVAC I, l'un des premiers (si ce n'est le premier) PC commercial.

Jean E. Sammet : née en 1908, elle a tout simplement développé le FORMAC (FORmula MAnipulation Compiler), extension d’un certain FORTRAN. Elle a de plus travaillé sur COBOL.

Mary Allen Wilkes : née en 1937, elle a grandement travaillé sur les logiciels du LINC, l’un des précurseurs du PC.

Karen Spärck Jones : née en 1935, a créé l’IDF, l’inverse document frequency, à l’origine du TF-IDF, qui permet d'évaluer l'importance d'un mot contenu dans un document. Les moteurs de recherche exploitent évidemment cette technique afin de classer leurs résultats.

Susan Kare, née en 1954, a été à des postes hauts placés au sein d’Apple et de NeXT. Elle a principalement travaillé sur les interfaces graphiques des OS développés par Apple et NeXT, ce qui n’est pas rien pour de telles sociétés… Elle a même créé quelques petites choses pour Windows et OS/2, ainsi que sur Facebook.

Sally Floyd a tout simplement créé le Random Early Detection (RED) et a participé à l’élaboration du TCP Selective acknowledgement (SACK), de l'Explicit Congestion Notification (ECN), du Datagram Congestion Control Protocol (DCCP) et du TCP Friendly Rate Control (TFRC).

Les femmes importantes d’aujourd’hui

En somme, celles qui occupent des postes très importants (PDG, etc.) ou qui peuvent prétendre à de tels postes d’ici quelques années.

Mary Lou Jepsen : fondatrice et patronne de l’organisation à l’origine du fameux One Laptop per Child (OLPC). Des dizaines de millions d’écoliers utilisent cet appareil qui a lancé la mode des netbooks dans le monde.

Mitchell Baker n’est rien que moins que la présidente de la fondation Mozilla, à l’origine du fameux Firefox, utilisé par des centaines de millions d’internautes à travers le monde.

Sue Gardner est pour sa part la directrice générale depuis 3 ans de la fondation Wikimédia, dont le fameux Wikipédia est sa principale vitrine.

Carly Fiorina, a été il y a peu encore l’une des femmes les plus importantes du monde en étant à la tête entre 1999 et 2005 de la société Hewlett-Packard. Elle a ensuite conseillé les hommes politiques que sont Arnold Schwarzenegger et John McCain, mais cela n’a aucun rapport avec l’informatique.

Cathie Lesjak : membre actuelle (cette fois) de Hewlett-Packard, Cathie n’est pas à n’importe quel poste. En effet, elle est Chief Financial Officer (CFO) de la société, mais surtout, elle a pour travail d’être présidente directrice générale par intérim. Or HP étant une société assez difficile à diriger, Cathie a déjà occupé ce poste, rien que l’été dernier, lors du départ de Mark Hurd… Mais elle ne semble pas souhaiter (pour le moment) occuper un tel poste à long terme.

Marissa Mayer : employée de Google depuis 1999, Marissa a été la première femme ingénieure de la société et a gravie rapidement les échelons, au point d’être aujourd’hui vice-présidente Produits de recherche et services aux utilisateurs. Une femme à surveiller de près. Elle pourrait prendre de plus en plus de poids chez Google.

Patricia Russo : fondatrice de Lucent et PDG du géant Alcatel-Lucent jusqu’en 2008.

***

Les Françaises

Elles n’ont pas forcément marqué l’Histoire de l’informatique ou d’internet dans le monde, mais ont eu une importance non négligeable en France.

Orianne Garcia : co-fondatrice de Lokace et surtout de Caramail.

Anne-Sophie Pastel : co-fondatrice d’Aufeminin.com.

Christine Albanel : a découvert avant tout le monde l'existence d'un pare-feu dans Open Office. Une découverte qui a révolutionné le monde.

En bien voilà, en espérant que l’article fût instructif.

Thierry.

Les autres articles de Thierry

SOSPC c'est plus de 2000 articles,

SOSPC c'est plus de 2000 articles,

Rejoignez la Communauté à partir de 2 € par mois !

Plus d'infos sur les avantages en cliquant ICI.

Christophe, Administrateur

![[Vidéo] Une police écologique qui permet de consommer moins d'encre ! Une police écologique pour votre imprimante qui permet de consommer moins d'encre sur le site www.sospc.name](https://sospc.name/wp-content/uploads/2024/04/Une-police-ecologique-pour-votre-imprimante-qui-permet-de-consommer-moins-dencre-sur-le-site-www.sospc_.name_-80x60.jpeg)

![[Vidéo] Infos sur la newsletter & visibilité d'SOSPC dans Google Infos sur la newsletter & visibilité d'SOSPC dans Google](https://sospc.name/wp-content/uploads/2024/04/Infos-sur-la-newsletter-visibilite-dSOSPC-dans-Google-80x60.jpeg)

Merci Thierry pour cet article très instructif

Plus complet, c'est guère possible

Merci à tous pour les compliments, cela motive pour de futur articles. 3 autres vont paraître : Un petit sur l'utilisation de windows 10 pour les wallpaper. Un sur l'installation de firewall comodo et le dernier sur les Pups. D'autres sont en projet .…

Bonjour

merci du compliment.

Pour la chaine de caractères de teste de votre antivirus $EICAR- STANDARD supprimer les espaces car sinon cela ne fonctionnera pas. Oui car en communiquant le dossier à Christophe, si je ne faisais pas cela ,la protection du site l'aurait interdit.

Hello Thierry,

je dois dire que je me suis posé la question lors de la mise en page de ton article, je viens de faire la modif :o) Christophe.

Ben si, le site ne donne pas de détection, nickel

Oui, pas de soucis, je pense que cela aurait été détecté si je l'avais importé sur le site en fichier.

Thierry,

je n'ai qu'une chose à dire: bravo pour cet article des plus complets !

MERCI !!