Voilà un outil de chez Ashampoo qui tombe bien. Vous allez pouvoir savoir si votre processeur est concerné par l'une des failles dont on vous parle quotidiennement depuis un certain temps.

Jmimile, est des habitués du Forum nous a trouvé un programme bien sympa Ashampoo Spectre Meltdown CPU Checker.

Il va pourvoir en quelques secondes et après analyse de votre configuration vous dire si votre ordinateur, ou plus exactement votre processeur, est concerné.

Personnellement, en tant que particulier et animant un blog dédié aux néophytes en informatique, et donc sans audience de professionnels, j'ai trouvé que l'on parlait beaucoup trop de ces failles.

Oui, j'insiste sur l'une des informations clés qui a été souvent omise par les diffuseurs de la mauvaise nouvelle, cette faille a ( déjà ) une dizaine d'années !

Certes des millions de processeurs, principalement Intel, comporteraient une faille de sécurité qui permettrait d'accéder à nos données sur nos ordinateurs, Smartphones… mais surtout sur les Serveurs !

Oui, nous, modestes microbes, nous ne représentons pas grand chose dans ce vaste monde où l'informatique a pris une place prépondérante dans notre économie ces dernières décennies.

Les hackers n'ont que faire de nos modestes pc, par contre en ce qui concerne les Serveurs des entreprises tels que des banques, administrations et tous autres structures sensibles, là c'est tout autre chose !

Bref, je vous invite, par curiosité à scanner votre Système pour savoir si votre processeur serait démuni face à cette menace.

Téléchargement depuis le site de l’Éditeur Ashampoo.

- Vous obtiendrez ce petit exécutable ( il est utilisable de Windows 7 à 10 ).

- Là rien de bien compliqué, on lance la vérif.

- On patiente une trentaine de secondes…

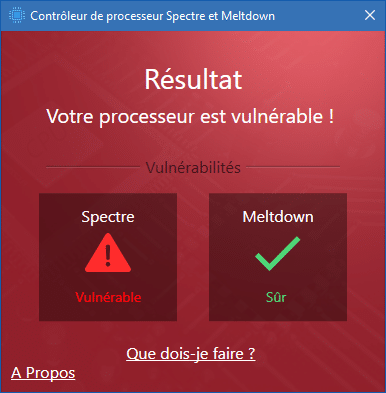

- Et on apprend ( le plus souvent ) la mauvaise nouvelle…

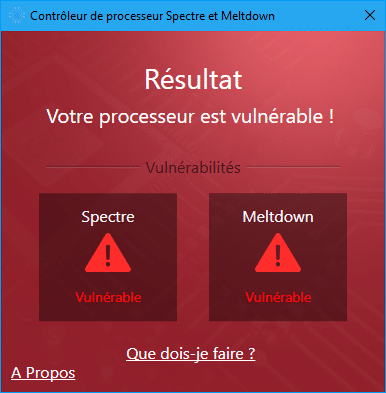

- Ou la très mauvaise nouvelle…

Ce programme requiert Windows Management Framework 5.1.

Si vous ne l'avez pas vous pouvez le télécharger ici https://www.microsoft.com/en-us/download/details.aspx?id=54616

Si vous voulez en savoir plus sur le patch prévu par Microsoft je vous redonne le lien de l'article qui a été publié il y a deux semaines sur Sospc : https://sospc.name/microsoft-kb4056892-windows-10/

Et vous, êtes-vous concerné par cette faille ?

SOSPC c'est plus de 2000 articles,

SOSPC c'est plus de 2000 articles,

Rejoignez la Communauté à partir de 2 € par mois !

Plus d'infos sur les avantages en cliquant ICI.

Christophe, Administrateur

Bjr ^^ Perso, j'obtiens toujours une erreur sur les tests, c'est pour ça que ça stop et ça me dit que c'est peut être vulnérable sans rien d'autre… Même chose avec le petit soft donné en lien Etrange http://www.mirari.fr/frTM Sur le forum asus j'ai le même proc qu'un forumeur certes pas le même portable et l'os (w10) et moi (w8.1) il y a peut être un pb:roar: Ce qui est anormal ou pas c'est que les correctifs ne sont pas mis en ligne avec WU, il faut aller les chercher sur le catalog WU. Il y a quand même des… Lire la suite »

Bonjour

J'ai lancé le test…verdict : Spectre vulnérable, l'autre Meltdown sûr.

Merci

Merci pour toutes vos infos. J'ai testé et yé souis concerné. Aie aie aie !

C'est exactement ce que je pense Azamos, à qui ça profite tout ce bord…?

Brian Krzanich (Intel) en aurait profité pour vendre autant d'actions que son contrat l'y autorise avant divulgution…Intel a immédiatement déclaré que la vente de ces actions n'avait absolument rien à voir avec les failles de ces processeurs. Pas de fumée sans feu…

http://www.businessinsider.fr/us/intel-ceo-krzanich-sold-shares-after-company-was-informed-of-chip-flaw-2018-1/

Bonjour tous, pour infos : A noter qu'il y a de faux patchs qui circulent sur le Web et qui installent des Malwares, par exemple il peut se nommer "Intel-AMD-SecurityPatch-10-1-v1", n'utilisez donc que l'update de Windows… Sur Linux il faut aller ici et télécharger pour contrôler l’état de votre Pc : https://github.com/speed47/spectre-meltdown-checker/releases Pour l’utiliser, il faut le télécharger puis extraire l’archive dans un répertoire de votre choix. Ensuite à l’aide du terminal, il faut se rendre dans le répertoire en question puis exécuter la ligne de commande suivante en tant qu’utilisateur root : sh ./spectre-meltdown-checker.sh Cela a fonctionné sur mon Debian, Mint LMDE… Lire la suite »

Salut Charly,

Merci pour l'avertissement vis à vis des faux patch.

Merci aussi pour toutes les infos et liens qui seront très utiles.

Comme toi je constate que d'un PC à l'autre les détecteurs et/ou les patchs ne fonctionnent pas, ou bien donne des résultats erronés : on ne sait plus qui ou quoi croire

Tout cela ressemble à de la précipitation, du travail vite fait-mal fait.…

Salut Christophe,

J'ai testé moi aussi sur ma tour avec win7 ×64 Home et j ' ai le meme message d'erreur que les copains ! Je vais refaire une tentative .. Amicalement DANY

C'est ce que je fais toujours Christophe, en mode administrateur pour tous mes logiciels ou programmes, et je viens de lire plus bas, un commentaire similaire à mon premier commentaire. J'ai redémarrer, tester à nouveau et toujours le même résultat.

Bonne fin de journée à toi Christophe et à tous les membres.

Re ^^

Même punition

Je vais redémarrer le pc on verra bien et tester les autres aussi

GG

Re ^^

Bon j'ai du télécharger la dernière version de je ne sais quoi

Mais moi j'ai eu le droit à un message d'erreur

J'ai encore 2 portable à tester, j'espère ne pas avoir de message d'erreur

GG

Hello GG,

essaie de le lancer en mode administrateur.

Christophe.

Bsr

Ce qu'il aurait été bien d'avoir c'est aussi une liste des proc impacté leur série et les dates

Certes le soft peut révéler des choses, mais peut être que les gens auraient aimé savoir jusqu'où sont touchés les différentes familles de processeurs.

Salut GG, Pour la faille Meltdown : étant donné quelle impacte uniquement les processeurs Intel en utilisant une faille dans la Prédiction de Branchement (Branch Prediction), et que cette technologie est apparut en… 1995 (oui, 23 ans) sur le Pentium Pro, et bien on peut considérer qu'à 2 exceptions près TOUS les Intel fondus à partir de cette date sont atteints !!! Seuls sont épargnés les Intel Itanium et Intel Atom sortis avant 2013. Pour la faille Spectre : AMD, Intel et Arm sont concernés par cette faille. Des patchs sont sorties, d'autres arrivent rapidement, d'autre encore arriveront dans les semaines… Lire la suite »